Cos'è il malware?

Il software dannoso, o malware, è un termine usato per descrivere software progettato per interrompere le operazioni del computer o per accedere ai sistemi informatici, senza la conoscenza o il permesso dell'utente. Il malware è diventato un termine generico utilizzato per descrivere tutti i software ostili o intrusivi. Il termine malware include virus informatici, worm, cavalli di Troia, ransomware, spyware, adware, scareware e altri programmi dannosi. Il malware può essere ovvio e semplice da identificare o può essere molto furtivo e quasi impossibile da rilevare.

Virus, Worms, cavalli di Trojan

I criminali informatici indirizzano i dispositivi finali dell'utente attraverso l'installazione di malware.

I worm sono codici maligni che si replicano sfruttando in modo indipendente le vulnerabilità nelle reti. I worm di solito rallentano le reti. Mentre un virus richiede l'esecuzione di un programma host, i worm possono essere eseguiti da soli. Oltre all'infezione iniziale, i worm non richiedono più la partecipazione dell'utente. Dopo che un worm ha colpito un host, è in grado di diffondersi molto rapidamente sulla rete. I worm condividono modelli simili. Tutti hanno una vulnerabilità abilitante, un modo per propagarsi e tutti contengono un carico utile.

I worm sono responsabili di alcuni degli attacchi più devastanti su Internet. Ad esempio, nel 2001, il worm Code Red ha infettato 658 server. Entro 19 ore, il worm ha infettato oltre 300.000 server.

Un virus è un codice eseguibile malevolo collegato a un altro file eseguibile, ad esempio un programma legittimo. La maggior parte dei virus richiede l'attivazione da parte dell'utente finale e può essere attivata in un momento o ad una data specifica. I virus informatici di solito si diffondono in tre modi:

dai supporti rimovibili.

dai download da Internet.

dagli allegati di posta elettronica.

I virus possono essere innocui e mostrare semplicemente un'immagine o possono essere distruttivi, come quelli che modificano o cancellano i dati. Al fine di evitare il rilevamento, un virus muta. Il semplice atto di aprire un file può far scattare un virus. Un settore di avvio o un virus del file system infetta le unità flash USB e può diffondersi sul disco rigido del sistema. L'esecuzione di un programma specifico può attivare un virus del programma. Una volta che il virus del programma è attivo, di solito infetta altri programmi sul computer o su altri computer sulla rete. Il virus Melissa era un esempio di diffusione di virus via email. Melissa ha colpito decine di migliaia di utenti e causato danni per 1,2 miliardi di dollari.

Un cavallo di Troia è un malware che esegue operazioni dannose sotto le spoglie di un'operazione desiderata come giocare a un gioco online. Questo codice malevolo sfrutta i privilegi dell'utente che lo esegue. Un cavallo di Troia differisce da un virus perché il Trojan si lega a file non eseguibili, come file di immagini, file audio o giochi.

Logic Bombs

Una bomba logica (Logic Bombs) è un programma dannoso che utilizza un trigger per risvegliare il codice dannoso. Ad esempio, i trigger possono essere date, orari, altri programmi in esecuzione o la cancellazione di un account utente. La bomba logica rimane inattiva fino a quando non si verifica quell'evento di innesco. Una volta attivata, una bomba logica implementa un codice dannoso che arreca danno a un computer. Una bomba logica può sabotare i record del database, cancellare i file e attaccare i sistemi operativi o le applicazioni. Gli specialisti della sicurezza informatica hanno scoperto di recente le bombe logiche che attaccano e distruggono i componenti hardware in una workstation o server tra cui ventole di raffreddamento, CPU, memoria, dischi rigidi e alimentatori. La bomba logica capovolge questi dispositivi finché non si surriscaldano o falliscono.

Ransomware

Ransomware detiene un sistema informatico, o i dati che contiene, in cattività fino a quando il target effettua un pagamento. Il ransomware di solito funziona crittografando i dati nel computer con una chiave sconosciuta all'utente. L'utente deve pagare un riscatto ai criminali per rimuovere la restrizione.

Alcune altre versioni di ransomware possono sfruttare vulnerabilità specifiche del sistema per bloccare il sistema. Il ransomware si propaga come un cavallo di Troia ed è il risultato di un file scaricato o di qualche debolezza del software.

Il pagamento tramite un sistema di pagamento non rintracciabile è sempre l'obiettivo del criminale. Una volta che la vittima paga, il criminale fornisce un programma che decrittografa i file o invia un codice di sblocco.

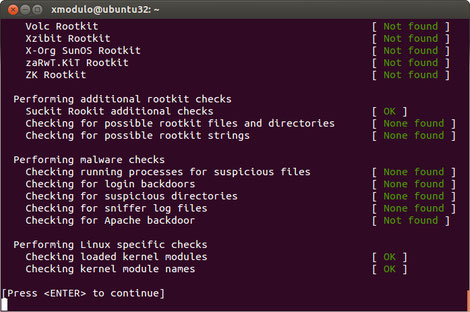

Backdoors and Rootkits

Una backdoor si riferisce al programma o al codice introdotto da un criminale che ha compromesso un sistema. La backdoor aggira la normale autenticazione utilizzata per accedere a un sistema. Alcuni programmi di backdoor comuni sono Netbus e Back Orifice, che consentono entrambi l'accesso remoto a utenti di sistemi non autorizzati. Lo scopo della backdoor è garantire ai cyber criminali l'accesso futuro al sistema anche se l'organizzazione corregge la vulnerabilità originale utilizzata per attaccare il sistema. Di solito, i criminali hanno autorizzato gli utenti a eseguire inconsapevolmente un programma cavallo di Troia sulla loro macchina per installare la backdoor.

Un rootkit modifica il sistema operativo per creare una backdoor. Gli aggressori utilizzano quindi la backdoor per accedere al computer da remoto. La maggior parte dei rootkit sfrutta le vulnerabilità del software per eseguire l'escalation dei privilegi e modificare i file di sistema. L'escalation dei privilegi sfrutta errori di programmazione o difetti di progettazione per garantire l'accesso criminale a risorse e dati di rete. È anche comune per i rootkit modificare i dati forensi del sistema e gli strumenti di monitoraggio, rendendoli molto difficili da rilevare. Spesso, un utente deve cancellare e reinstallare il sistema operativo di un computer infettato da un rootkit.

Difendersi dal malware

Alcuni semplici passaggi possono aiutare a difendersi da tutte le forme di malware:

Programma antivirus: la maggior parte delle suite antivirus rileva le forme più diffuse di malware. Tuttavia, i criminali informatici sviluppano e distribuiscono nuove minacce su base giornaliera. Pertanto, la chiave per una soluzione antivirus efficace è mantenere aggiornate le firme. Una firma è come un'impronta digitale. Identifica le caratteristiche di un pezzo di codice dannoso.

Software aggiornato: molte forme di malware raggiungono i loro obiettivi attraverso lo sfruttamento delle vulnerabilità nel software, sia nel sistema operativo che nelle applicazioni. Sebbene le vulnerabilità del sistema operativo fossero la principale fonte di problemi, le attuali vulnerabilità a livello di applicazione rappresentano il rischio maggiore. Sfortunatamente, mentre i fornitori di sistemi operativi stanno diventando sempre più reattivi alle patch, la maggior parte dei fornitori di applicazioni non lo è.

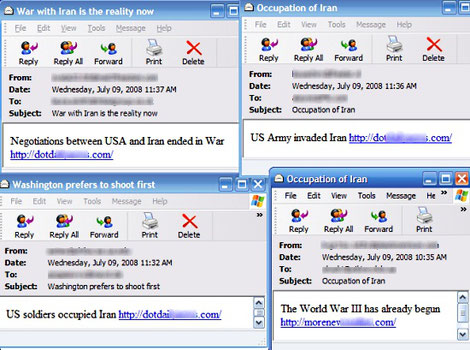

Spam

L'email è un servizio universale utilizzato da miliardi di utenti in tutto il mondo. Come uno dei servizi più popolari, l'email è diventata una delle principali vulnerabilità per utenti e organizzazioni. Lo spam, noto anche come posta indesiderata, è un'email non richiesta. Nella maggior parte dei casi, lo spam è un metodo di pubblicità. Tuttavia, lo spam può inviare collegamenti dannosi, malware o contenuti ingannevoli. L'obiettivo finale è ottenere informazioni sensibili come un numero di previdenza sociale o informazioni sul conto bancario. La maggior parte dello spam proviene da più computer su reti infette da virus o worm. Questi computer compromessi inviano il maggior numero possibile di email di massa.

Anche con queste funzionalità di sicurezza implementate, alcuni spam potrebbero ancora passare inosservati. Guarda alcuni dei più comuni indicatori di spam:

Un'e-mail non ha una riga dell'oggetto.

Un'email richiede un aggiornamento a un account.

Il testo dell'email contiene errori di ortografia o strani segni di punteggiatura.

I collegamenti all'interno dell'email sono lunghi e / o criptici.

Un'e-mail sembra la corrispondenza di un'azienda legittima.

L'email richiede che l'utente apra un allegato.

Se un utente riceve un'e-mail che contiene uno o più di questi indicatori, non deve aprire l'e-mail o eventuali allegati. È molto comune che il criterio email di un'organizzazione richieda a un utente che riceve questo tipo di email di segnalarlo al personale di sicurezza informatica. Quasi tutti i provider di posta elettronica filtrano lo spam. Sfortunatamente, lo spam continua a consumare larghezza di banda e il server del destinatario deve ancora elaborare il messaggio.

Spyware, Adware, e Scareware

Lo spyware è un software che consente a un criminale di ottenere informazioni sulle attività del computer dell'utente. Lo spyware spesso include tracker di attività, raccolta di battute e acquisizione di dati. Nel tentativo di superare le misure di sicurezza, lo spyware spesso modifica le impostazioni di sicurezza. Lo spyware spesso si integra con software legittimo o con cavalli di Troia. Molti siti Web shareware sono pieni di spyware.

Generalmente l'adware mostra fastidiosi pop-up per generare entrate per i suoi autori. Il malware può analizzare gli interessi degli utenti monitorando i siti Web visitati. Può quindi inviare pubblicità pop-up pertinente a tali siti. Alcune versioni del software installano automaticamente Adware. Alcuni adware pubblicano solo annunci pubblicitari, ma è anche normale che gli adware abbiano spyware.

Scareware persuade l'utente a intraprendere un'azione specifica basata sulla paura. Scareware forgia finestre pop-up che assomigliano a finestre di dialogo del sistema operativo. Queste finestre trasmettono messaggi falsi affermando che il sistema è a rischio o necessita dell'esecuzione di un programma specifico per tornare al normale funzionamento. In realtà, non esistono problemi e, se l'utente accetta e consente l'esecuzione del programma citato, il malware infetta il suo sistema.

Phishing

Il phishing è una forma di frode. I criminali informatici utilizzano la posta elettronica, la messaggistica istantanea o altri social media per cercare di raccogliere informazioni quali credenziali di accesso o informazioni sull'account mascherandosi da persona o entità stimabile. Il phishing si verifica quando una parte dannosa invia un'e-mail fraudolenta camuffata da una fonte attendibile e legittima. L'intento del messaggio è di indurre il destinatario a installare malware sul proprio dispositivo o a condividere informazioni personali o finanziarie. Un esempio di phishing è un'e-mail falsificata per sembrare che provenga da un negozio al dettaglio che chiede all'utente di fare clic su un link per richiedere un premio. Il collegamento può andare in un sito fasullo che richiede informazioni personali o può installare un virus.

Lo spear phishing è un attacco di phishing altamente mirato. Mentre il phishing e lo spear phishing utilizzano entrambi le e-mail per raggiungere le vittime, spear phishing invia e-mail personalizzate a una persona specifica. Il criminale ricerca gli interessi del bersaglio prima di inviare l'email. Ad esempio, un criminale scopre che l'obiettivo è interessato alle auto e ha cercato di acquistare un modello specifico di auto. Il criminale si unisce allo stesso forum di discussione di auto in cui l'obiettivo è un membro, forgia un'offerta di vendita di automobili e invia un'e-mail all'obiettivo. L'email contiene un link per le foto dell'auto. Quando il target fa clic sul link, installa inconsapevolmente malware sul computer.

Copyright Buzzo Luca Pio

Questo sito è stato realizzato con Jimdo! Registra il tuo sito gratis su https://it.jimdo.com